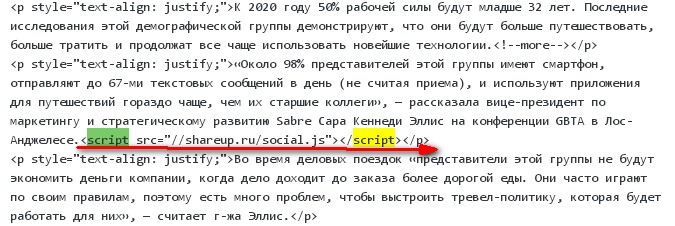

Вот прямо радости нет предела. Странные дела творятся в нашем государстве с некоторых пор. Не узнаю свой сайт. И думаю, что не только я вспоминаю поговорку «не верь глазам своим». Совсем недавно «приятно» удивиться заставили появившиеся в каждом посту и в каждой странице неизвестно откуда взявшиеся скрипты, которые, может быть, так и остались незамеченными, если бы вдруг не ухудшилась загрузка сайта в браузере, а так же посещаемость, и плюс к этому не происходили бы прочие мелкие накладки. Пока испытавшие на своих сайтах сей неприятный момент ломают голову на форумах и блогах, откуда эта зараза появилась, и как с ней справиться, вредоносный скрипт продолжает пожирать сайты. Вот так выглядит один из скриптов.

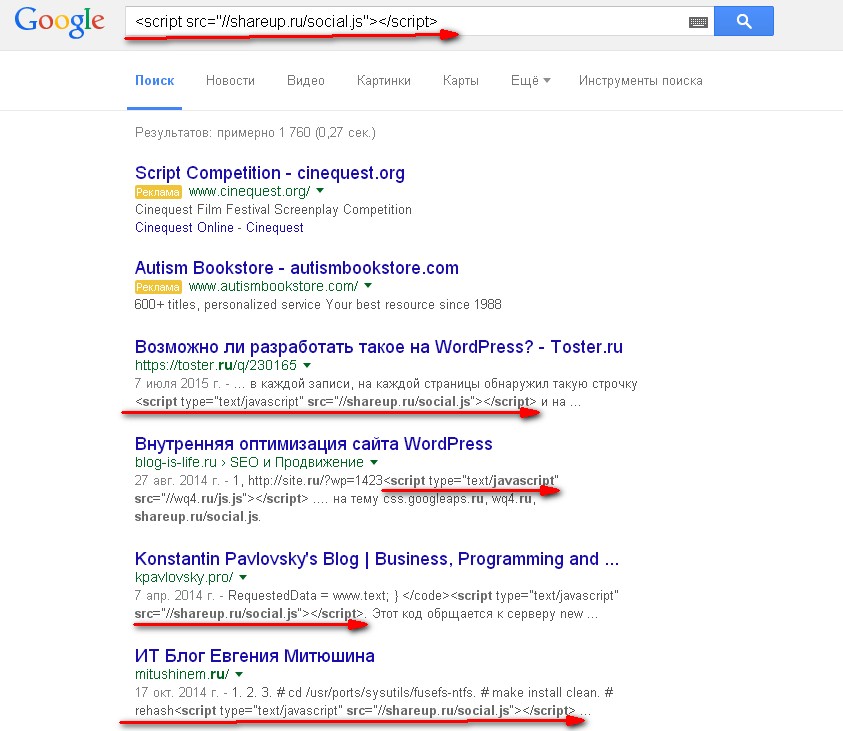

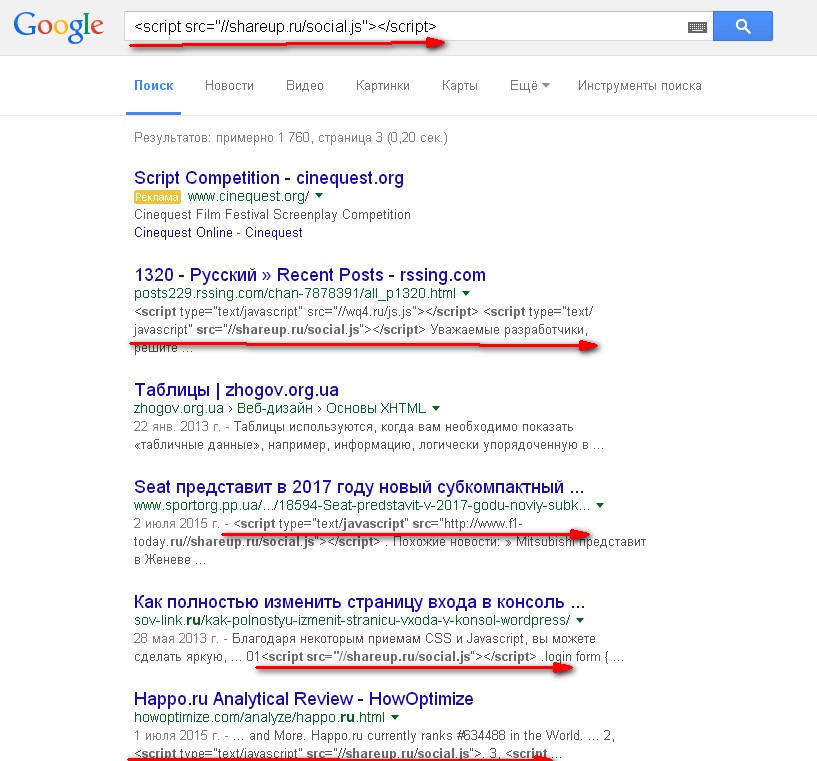

А вот скриншоты, которые показывают, что никто не застрахован от вредоносного содержимого.

Встаёт вопрос, как защитить свой сайт, а так же свой компьютер.

Подобное может возникать, если на Вашем аккаунте есть вредоносные скрипты, или доступы к Вашему аккаунту стали известны злоумышленникам.

1. Провести обновление всех плагинов и CMS на ваших сайтах. При этом необходимо перезаписать все файлы, а лучше предварительно удалить старые файлы на аккаунте и залить новые. При этом вернув только необходимые файлы от старого сайта.

Обратите внимание, что очень часто уязвимости бывают в темах для Ваших сайтов. Создатели таких тем специально их оставляют, чтобы использовать в своих целях.

2. Сменить пароли к панелям администраторов сайтов, а также к FTP.

Пожалуйста, обратите внимание на то, что необходимо единовременное обновление всех CMS на аккаунте до последних версий, а также всего работающего на них ПО, модулей, плагинов, так как часто вредоносное воздействие осуществляется через уязвимости в скриптах. С информацией по этому вопросу можно ознакомиться, к примеру, здесь:

http://ru.wikipedia.org/wiki/Внедрение_SQL-кода

Как найти ссылки и вредоносный код в шаблоне WordPress

Дорогие друзья, перед тем, как установить новую тему на свой ресурс её можно и нужно проверить на наличие левых ссылок и вредоносного кода.

Сделать это легко, Вам понадобится плагин — TAC. Скачиваете его, устанавливаете и активируете. Закачиваете новую тему на свой сервер и переходите в панель администратора вордпресс => Внешний вид => TAC :

Чтобы узнать подробнее, где находятся эти гадости нужно нажать на большую голубую кнопку — Details, и плагин покажет все ссылки и место их дислокации.

Теперь, когда мы знаем, где и что искать, можно пойти и удалить всю ненужную заразу.

Как удалить закодированные ссылки из footer.php в WordPress

Случается так, что в подвале ( footer.php ) Вашей темы оформления, находятся закодированные ссылки. При просмотре самого сайта, визуально такая ссылка ни чем не отличается от других. Чаще всего, если удалять такую ссылку обычным методом, то она ломает весь шаблон.

Для борьбы с этой кракозяброй есть быстрый и надёжный способ. Открываем файл — footer.php. находим закодированную ссылку и перед – « <?php » ставим три

звёздочки — ***. Так, мы её пометили.

Затем, заходим на сайт и правой кнопкой мыши, открываем исходный код страницы. Здесь, нажимаем на клавиатуре F3. Внизу, появится окно поиска, где мы вводим нашу метку — *** .

После того, как браузер её найдёт, Вы должны скопировать всё содержимое от начала метки и до самого низа. Теперь вернитесь в файл footer.php и замените скаченным куском кода закодированную ссылку.

В полученном коде должны находиться ранее закодированные ссылки, которые в новом виде можно с лёгкостью удалить, не боясь испортить шаблон.

Как обнаружить вредоносный код в файлах и плагинах WordPress

Обнаружить заразу в вордпрессе не сложно. Чтобы это сделать, нужно установить плагин — Exploit-scanner . Устанавливаем, активируем, заходим в админку => Инструменты => Exploit-scanner :

Вам откроются настройки плагина. Здесь, убираем галочку в чекбоксе и нажимаем – Run the Scan :

После этих манипуляций запустится процесс сканирования Вашего ресурса, который нацелен на обнаружение вредоносного кода и различных команд, с помощью которых хакеры могут проникнуть на Ваш сайт.

В основном, это будут — Eval; base64_decode; iframe; explode и многое другое. Все они будут подсвечены жёлтым цветом и так же, как в случае с плагином TAC. будет показан абсолютный путь до их места обитания с указанием номера строки.

Лично у себя нашлось несколько — explode и base64_decode, которые считаются одними из самых опасных.

Я решил их удалить и пошёл по указанному плагином пути. Тусовались эти эксплойты в файле — functions.php.

Конечно, я не специалист, но судя по коду, они давали возможность авторизоваться на моём ресурсе и настроить собственное перенаправление на нужную страницу.

У меня получилось их удалить без каких-либо последствий.

Но друзья, не факт, что и у Вас это получится. Многие вредоносные коды взаимосвязаны с различными скриптами и командами, и если удалить один кусок, это может вывести из строя, к примеру, какой-нибудь плагин. Поэтому, прежде, чем что-то удалять, постарайтесь понять и осознать правильность своих действий. Обязательно сделайте бэкап сайта и всех файлов, которые Вы правите.

Все действия связанные с редактированием Вашего ресурса, настоятельно рекомендую производить при помощи — Notepad++. При его использовании, всегда можно откатить (вернуть) несколько шагов назад.

Если Вы сомневаетесь в своих действиях, лучше доверьте это профессионалам, иначе последствия могут быть необратимы.

Если Вам понравилась статья, пожалуйста, поставьте лайк! Следите за новой информацией на нашем сайте.

Самый выгодный отдых

Самый выгодный отдых